Bezpłatny fragment - Botnet. Sieć komputerów zombie

Pobierz bezpłatnie

Słowem wstępu

Niniejsza publikacja ma na celu przedstawienie Czytelnikowi w przystępny sposób cybernetycznego zagrożenia jakim są sieci maszyn zombie typu botnet.

Infekcja dużej liczby komputerów, które mają łącze o wysokiej przepustowości mogą stworzyć na prawdę poważne zagrożenie.

Legalność i kwestie prawne

Opublikowane tutaj materiały zostały stworzone wyłącznie w celach edukacyjnych. Wielką radość by mi sprawiło, gdyby tę książkę polecił swoim studentom np. wykładowca czy inna osoba zajmująca się nauczaniem. Autor, wydawnictwo i sklepy udostępniające tę publikację nie ponoszą odpowiedzialności za niezgodne z prawem użycie jakiegokolwiek fragmentu tych materiałów. Czytelnik oświadcza, że z zamieszczonych treści i kodów komputerowych korzysta na własną odpowiedzialność oraz, że nie będą one używane niezgodnie z prawem.

0x01. Sentymentalnie? Malware made in Poland (okolice roku 2000)

W tym rozdziale przedstawiono wybrane historyczne konie trojańskie z okolic roku 2000, gdy wielu nastolatków łącznie ze mną chciało zostać hakerami. Wyjaśniono również ogólną zasadę działania tego typu aplikacji. Rozdział ma jedynie na celu przedstawić fragment historii.

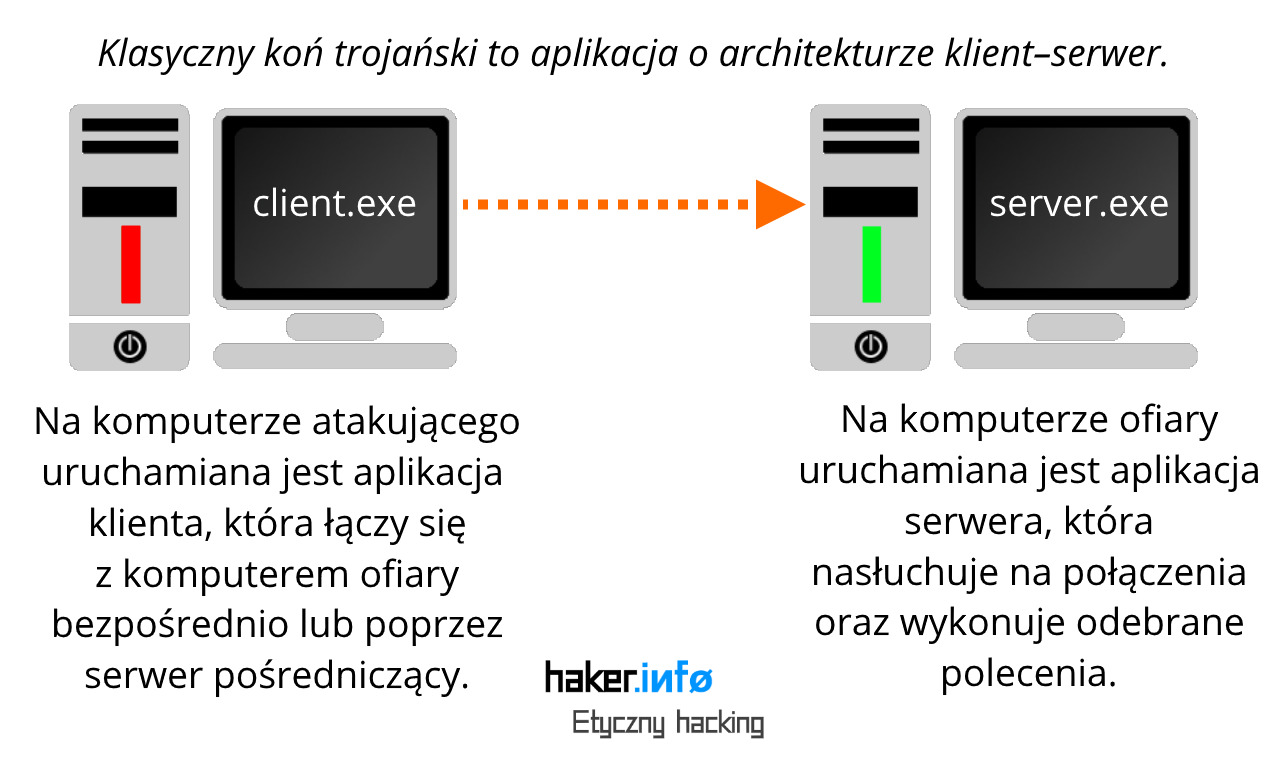

Klasyczny koń trojański jest niczym innym jak aplikacją sieciową o architekturze klient–serwer. Program typu serwer jest uruchamiany na atakowanym komputerze i nasłuchuje na określonym porcie na polecenia. Natomiast aplikacja klienta łączy się z serwerem (musi znać adres IP) i wysyła przez gniazdo polecenia (rysunek 1).

Pamiętam wiele dyskusji na forach internetowych w tamtych czasach, które dotyczyły problemów z działaniem koni trojańskich. Wystarczyło, że komputer ofiary był za routerem nie mając zewnętrznego adresu IP, aby się z nim połączyć bezpośrednio i nici ze zdalnego sterowania.

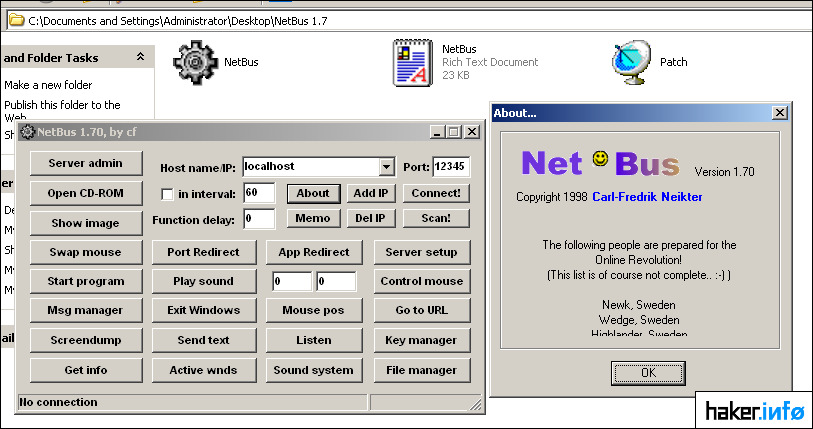

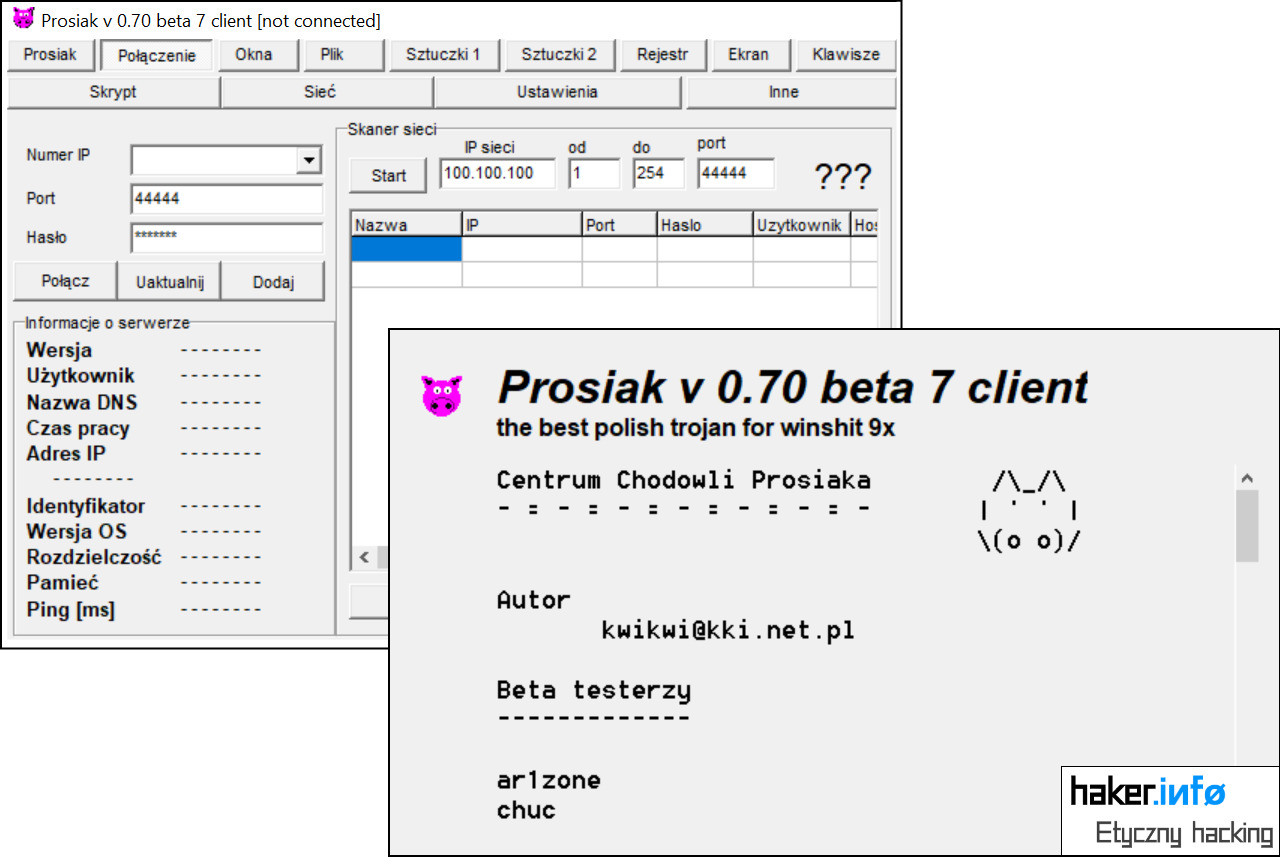

Rozwiązywano to później za pomocą serwerów pośredniczących np. słynnego komunikatora Gadu-Gadu czy też IRC. Złośliwe oprogramowanie z tamtych lat jak i konie trojańskie wyglądają dzisiaj bardzo prymitywnie. Jednak było o nich głośno w tamtych czasach oraz cieszyły się ogromną popularnością. Rysunek 2 przedstawia konia trojańskiego NetBus 1.70 zagranicznej produkcji z roku 1998. Natomiast rysunek 3 zawiera okno jednego z chyba najbardziej znanych w tamtych czasach polskich koni trojańskich o nazwie Prosiak.

0x02. Cyfrowa broń to pożądany produkt

Przestępcą możesz zostać w jednej chwili. Jednak skutki złych uczynków będą trwały. Osoba, która w bramie Kościoła zbiera na chleb jest wolnym człowiekiem, tylko biednym. Czy chwila poczucia się potężnym jest rozsądną ceną za wolność?

Kup książkę, aby przeczytać do końca.